2019. 12. 12. 15:59ㆍSecurity/네트워크

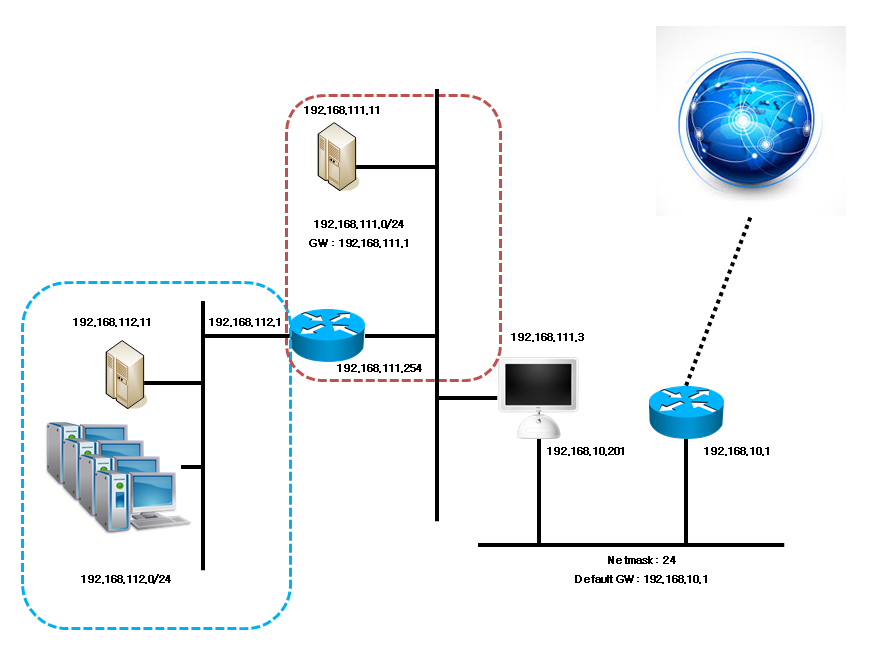

NAT는 외부 네트워크의 IP와 내부 네트워크의 IP를 다르게 쓰는 것이다. 공유기가 내부에서 외부로 나갈때 내부 IP를 외부 IP로 바꿔준다. 이 방법으로는 IP가 절약되지 않기 때문에 랜덤한 port번호를 이용한 PAT을 이용해서 많은 IP를 할당해준다. 통상적으로 PAT로 NAT라고 부른다.

[실습]

1. 192.168.111.11 설치(CentOS7)

위의 IP와 게이트웨이 정보로 가상 운영 체제를 하나 설치한다. 단, 네트워크 커넥션은 Bridged가 아닌 NAT로 설정하며 설치 방법은 https://alljbut.tistory.com/13?category=738975를 참고한다.

2. 192.168.111.254와 192.168.112.1의 랜카드를 둘 다 가지는 게이트웨이 역할을 하는 운영체제 하나 설치

2-1. network adapter를 하나 더 추가

2-2. 게이트웨이는 111.1로 이미 설정 되어있기때문에 12대역대의 게이트웨이와 DNS는 따로 설정해주지 않는다.

2-3. ntsysv에서 libvirtd.service의 체크 해제

3. 192.168.112.11 설치(sulinux)

3-1. 각각의 파티션마다 마운트 포인트, 파일 타입, 사이즈를 정해준다.

3-2. 파티션을 확인후 OK를 눌러준다

3-3. yes로 진행한다.

3-4. IP와 넷마스크를 설정

3-5. 게이트웨이와 DNS 설정

3-6. manually 선택후 localhost라고 입력.

3-7. root 비밀번호 설정

3-8. 설치완료

4. 패킷포워딩 설정

[192.168.112.11]

이렇게 설치만 해준다면 192.168.112.11에서 192.168.10.201에게 보내는 패킷, 그리고 192.168.111.11에서 192.168.112.11에게 보내는 패킷을 보낼 수 없다. 패킷을 보내기 위해서는 라우터 역할을 하는 리눅스에서 패킷 포워딩을 활성화 해야 한다.

[192.168.111.254]

/etc/sysctl.conf에

#net.ipv4.ip_forward = 1

추가

#sysctl -p

[192.168.112.11]

이 이후에는 192.168.10.201 통신이 가능하며 당연히 yum 명령도 인식 가능.

[192.168.111.11]

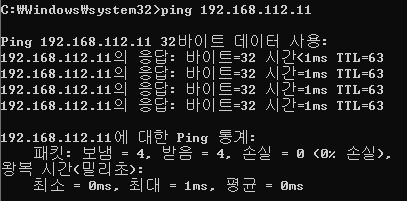

#ping 192.168.112.11

192.168.111.11에서도 정상적으로 핑을 보내도 반응이 온다.

5. 네트워크 접속 설정

5-1.192.168.10.201(윈도우)에서 192.168.112.11과 통신하기 위한 과정

[192.168.10.201]

- 112.11에 ping을 보내도 반응이 없다.

- 10.201, 111.3의 네트워크를 가진 컴퓨터는 자신과 다른 대역대를 가진 ip는 무조건 10.1로 보내기 때문에 112와 통신을 하기위한 따로 설정을 줘야한다.

#route add 192.168.112.0 MASK 255.255.255.0 192.168.111.254 추가

route PRINT로 확인해보면 설정이 추가되어 있는 것을 확인할 수 있다.

192.168.112.11과 반응이 오는 것을 확인

5-2. 192.168.112.11(su리눅스)에서 192.168.111.11과 통신하기 위한 과정

[192.168.112.11]

#ping 192.168.111.11

통신이 되지 않는 것을 확인

[192.168.111.11]

#route add -net 192.168.112.0 netmask 255.255.255.0 gw 192.168.111.254 추가

[192.168.112.11]

#ping 192.168.111.11

이번에는 반응이 오는 것을 확인 할 수 있다.

'Security > 네트워크' 카테고리의 다른 글

| 네트워크 - application layer(1) (1) | 2020.02.04 |

|---|---|

| 네트워크 - 컴퓨터 네트워크와 인터넷 (0) | 2020.02.03 |

| 네트워크 기초 2.IP (0) | 2019.11.29 |

| 네트워크 기초 1.OSI7 계층과 ethernet (0) | 2019.11.29 |

| 클라이언트와 서버간의 통신 (0) | 2019.11.29 |