2020. 3. 6. 12:27ㆍSecurity/서버 보안

목차

1. SCAN

1-1. scan

1-2. fping scan 실습

1-3. sing scan 실습

1-4. nmap scan 실습

1. SCAN

1-1. SCAN

- 스캔은 서비스를 제공하는 서버의 작동 여부와 제공하고 있는 서비스를 확인하기 위한 것.

- TCP 기반의 프로토콜은 기본적으로 질의(Request)를 보내면 응답(Response)을 보낸다.

- 스캐닝은 이러한 기본적인 메커니즘에 기반을 두는 것으로, 열려있는 port, 제공하는 서비스, 동작중인 데몬의 버전, 운영체제의 버전, 취약점등 다양한 정보를 얻어내는 것이 가능.

Ping & ICMP Scan

- Ping은 네트워크와 시스템이 정상적으로 작동하는지 확인하기 위한 간단한 유틸리티로 개발

- ICMP(Internet Control Messaging Protocol)를 사용

- 각각의 네트워크는 고유한 ping이 존재하며, 일반적으로 알려진 ping은 TCP/IP 네트워크에서의 ping을 말한다.

1-2. fping scan 실습

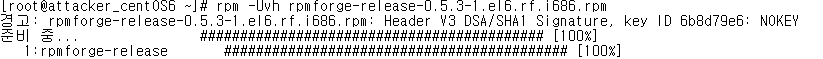

[attacker CentOS 6]

# rpm -Uvh epel-release-6-2.noarch.rpm

# rpm -Uvh rpmforge-release-0.5.3-1.el6.rf.i686.rpm

# yum -y fping

// fping 설치

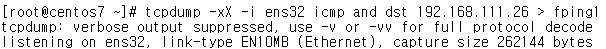

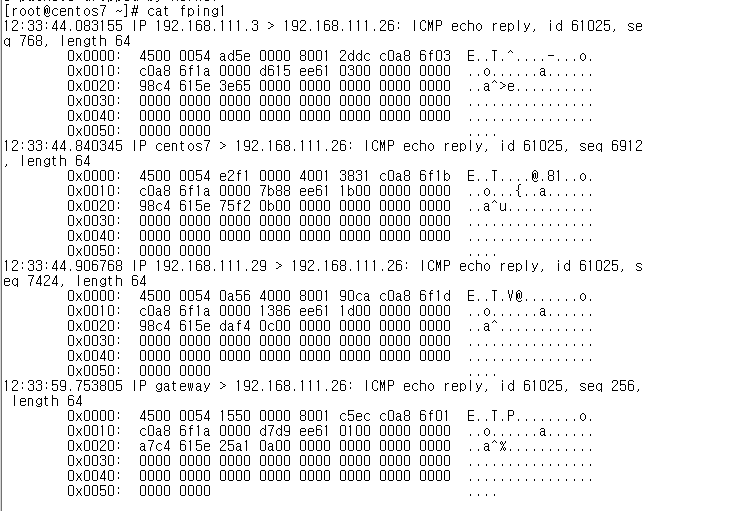

[CentOS 7]

# tcpdump -xX -i ens32 icmp and dst 192.168.111.26 > fping1

// icmp 타입, 도착지가 192.168.111.26인 packet들을 fping1.txt로 저장

# fping -a -g 192.168.111.0/24 > fping.txt

# cat fping.txt

// 192.168.11 대역대의 ip중 ping 응답이 있는 ip만 fping.txt에 저장 후 출력

[CentOS 7]

# cat fping1

// 저장된 패킷 확인

1-3. sing scan 실습

[attacker CentOS 6]

# yum -y install sing

// sing 설치

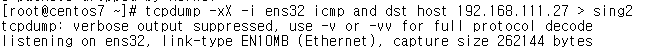

[CentOS 7]

# tcpdump -xX -i ens32 icmp and dst 192.168.111.26 > sing1

// icmp 타입, 도착지가 192.168.111.26인 packet들을 각각 sing1.txt로 저장

# tcpdump -xX -i ens32 icmp and dst host 192.168.111.27 > sing2

// icmp 타입, 도착지가 192.168.111.27인 packet들을 각각 sing#.txt로 저장

# tcpdump -xX -i ens32 icmp and dst host 192.168.111.27 > sing3

// icmp 타입, 도착지가 192.168.111.26인 packet들을 각각 sing#.txt로 저장

[attacker CentOS 6]

# sing -c 1 -tstamp 192.168.111.27

# sing -c 1 -tstamp 192.168.111.29

// sing을 이용해 192.168.111.27과 192.168.111.29 타임 스탬프 요청

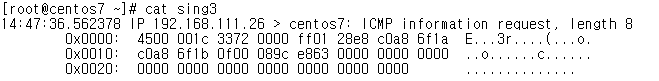

[CentOS 7]

# cat sing1

// cat 명령어로 tstamp 패킷 확인

[attacker CentOS 6]

# sing 192.168.111.27 -c 1 -mask

// sing을 이용해 192.168.111.27의 서브넷 마스크 요청

[CentOS 7]

# cat sing2

// cat 명령어로 패킷 확인

[attacker CentOS 6]

# sing 192.168.111.27 -c 1 -info

[CentOS 7]

# cat sing3

// cat 명령어로 패킷 학인

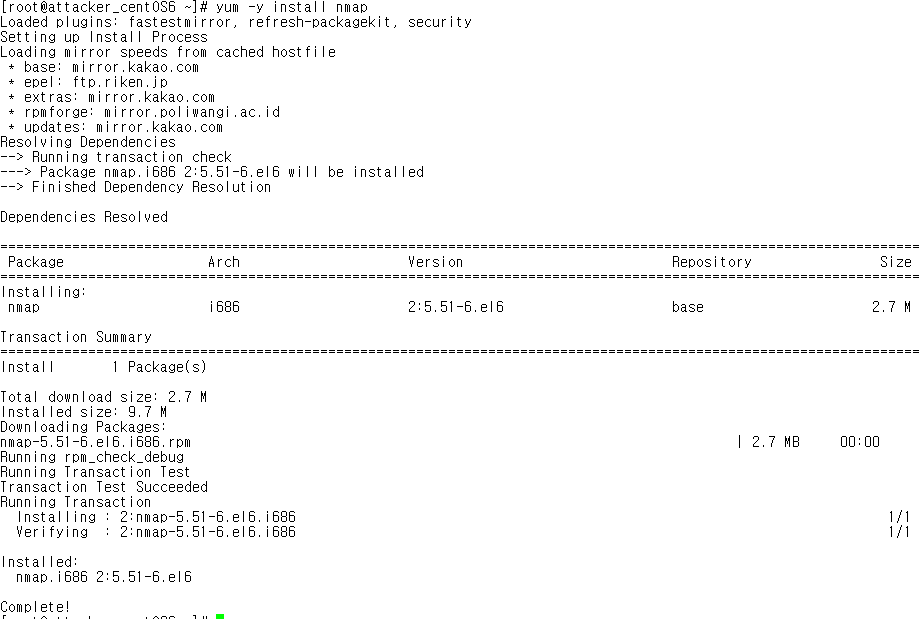

1-4. nmap scan 실습

[attacker CentOS 6]

# yum -y install nmap

// nmap 설치

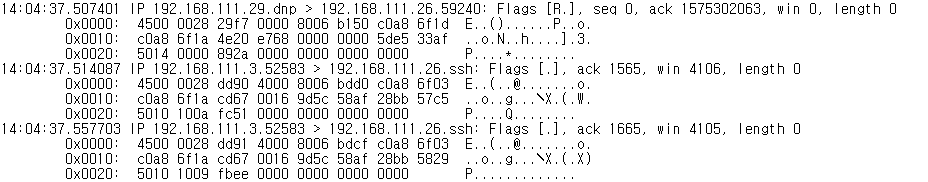

[CentOS 7]

# tcpdump -xX -i ens32 dst 192.168.111.26 > nmap1

# tcpdump -xX -i ens32 dst 192.168.111.26 > nmap2

# tcpdump -xX -i ens32 dst 192.168.111.26 > nmap3

# tcpdump -xX -i ens32 dst 192.168.111.26 > nmap4

# tcpdump -xX -i ens32 dst 192.168.111.26 > nmap5

// 도착지가 192.168.111.26인 packet들을 nmap#.txt로 각각 저장

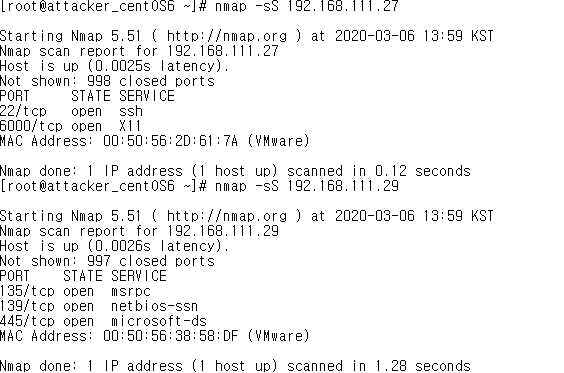

[attacker CentOS 6]

# nmap -sS 192.168.111.27

# nmap -sS 192.168.111.29

// TCP 하프 연결을 이용해서 Stealth 모드로 스캔.

# cat nmap1

# nmap -sU 192.168.111.*

// UDP 스캔

# nmap -sP -P0 -PS 192.168.111.0/24

// C 클래스 전체에 Ping Sweeping (ICMP ping 금지, TCP SYN 사용)

# nmap -sS –p 21 192.168.111.*

// 21번 포트의 서비스 여부 확인

# nmap -sS -S 192.168.111.45 -e eth0 -PN 192.168.10.1

// 자신의 ip를 192.168.10.100 으로 속여 스캐닝

'Security > 서버 보안' 카테고리의 다른 글

| SCAN (0) | 2020.03.06 |

|---|---|

| TCP dump 스니핑 (0) | 2020.02.28 |

| 스니핑 (0) | 2020.02.28 |

| 보안 커널 파라미터 실습 (0) | 2020.02.28 |