2020. 2. 25. 09:11ㆍSecurity/물리보안&보안 요구 분석&거버넌스

목차

1. 네트워크 C.I.A

1-1. 기밀성

1-2. 무결성

1-3. 가용성

1-4. Single Point of Failure

2. 네트워크 보안 관리

2-1. 침입 차단 시스템(Firewall)

2-2. 침입 탐지 시스템(IDS)

2-3. 침입 방지 시스템(IPS)

2-4. 네트워크 악용 클래스

2-5. 무선 통신

1. 네트워크 C.I.A

- 통신(TC : Telecommunication)보안은 C.I.A 원칙에 위협을 가할 수 있는 네트워크상 오용, 악용을 방지하고 탐지

- 지금은 통신과 network를 구별하지 않음.

1-1. 기밀성

- network system상 고의적이거나 의도하지 않은 불법적인 정보 노출로 부터의 보호를 의미

- session을 보호 하기 위한 장비

네트워크 기밀성을 보장하기 위한 요소

- network 보안 프로토콜

-> 터널링을 이용한 VPN

- network 인증 서비스

- network 암호화 서비스

1-2. 무결성

- 메시지가 정확하게 전달되었다는 것으로 고의적이나 의도하지 않은 변경이 없었음을 보장.

- 부인 방지의 개념도 포함.(공개키를 사용)

네트워크 무결성을 보장하기 위한 요소

- 방화벽 서비스

-> 웹 방화벽은 XSS 공격도 방어해 줌

- 통신 보안 관리

- 침입탐지 서비스

1-3. 가용성

- 인가된 사용자들이 원하는 시간에 원하는 네트워크로 접속성(connectivity)을 보장하는 것.

네트워크 가용성을 보장하는 요소

- 백업이나 여분의 디스크 시스템과 같은 장애방지 능력

-> 최근은 개인이 백업 라인을 사용하지는 않음

- 사용인원과 프로세스의 수행 능력

- 신뢰할 만한 프로세스와 네트워크 보안 메커니즘

FRDS(RAID : Redundant Arrays of Inexpensive Disks)

- 장애 저항 디스크 시스템중 현존하는 표준

- 대체 디스크에서 장애 디스크의 내용을 복구

- 네트워크 가용성에서 디스크에 대한 장애 저항 능력은 매우 중요한 요소

RAID

- RAID 0 : Striping

-> 40M을 10M씩 나눠서 저장

-> 하드를 나눠서 저장하기 때문에 속도가 빠름

-> 데이터 안정성이 없어도 속도가 우선시 될때 사용

-> 그래픽 카드, DW시스템에서 사용

- RAID 1 : Mirroring

-> 말그대로 미러링이기때문에 하드가 짝수로 존재해야 함

-> 사용자 쪽에서는 실제 하드 드라이브의 1/2 갯수로 보임

-> 안정성이 올라가지만 속도가 떨어져 가용성이 떨어짐

- RAID 5 : block-interleaved distributed parity

-> 대신해서 나온게 데이터를 저장할때 패리티 정보도 동시에 분산해서 저장

-> 하나의 HDD를 복구하기 위한 패리티 정보를 저장하는데 사용

-> 사용자 입장에서는 실제 HDD 갯수보다 적게 보인다.

- RAID 10 : 0+1

-> 레이드 0과 레이드 1을 혼합해 사용

->

- RAID 3 : byte-interleaved parity

-> 사용하지 않음

- RAID 4 : block-interleaved parity

-> 사용하지 않음.

서버 장애 방지 시스템

- 중복 서버

-> Fail over link된 secondary 서버를 운영하는 방법

-> 주 서버의 처리가 미러링 된 secondary 서버로 이전되는 것을 치환(rollover)라고 한다.

-> 마스터 서버가 죽었을때 어떤 secondary 서버를 사용할지 지정해야 함.

-> 낭비되기 때문에현재는 잘 사용하지 않음

- 서버 클러스터링

-> Server farm을 구성 모든 서버가 온라인 상태로 투명하게 서비스를 제공

-> 오라클 사의 RAC나 MS사의 크러스터 서버등과 같은 시스템이 제공됨.

백업

- 전체 백업(Full backup)

-> 이전 백업 유무와 상관없는 전체 백업

- 차이분 백업(Differential Backup)

-> 특정 백업 시점 이후의 내용만을 백업

-> 보통 전체 시점을 기준으로 한다.

-> 누적 백업으로 일부 중복된 백업이 수행.(Cumulative backup)

- 증가분 백업(Incremental Backup)

-> 이전 백업 이후 수정된 부분만 백업

-> 전혀 중복이 없는 백업 방법.

1-4. Single Point of Failure

- 장애 시에 전체 네트워크에 영향을 미치는 네트워크 상 특정 포인트를 의미.

종류

- 버스 토플로지(Topology)의 동축 케이블(Coaxial cable)

-> 현재 판매하지 않아 사용되지 않음

- Star 토플로지의 back-bone Switch

-> 트래픽이 가장 많이 전송되는 스위칭 허브를 의미

- 단일 전용 회선

통제

- FDDI (Fiber Distributed Data Interface)

- 전용회선의 백업용 ISDN, TT

- UPS

-> server가 정상 종료될때까지 유지

2. 네트워크 보안 관리

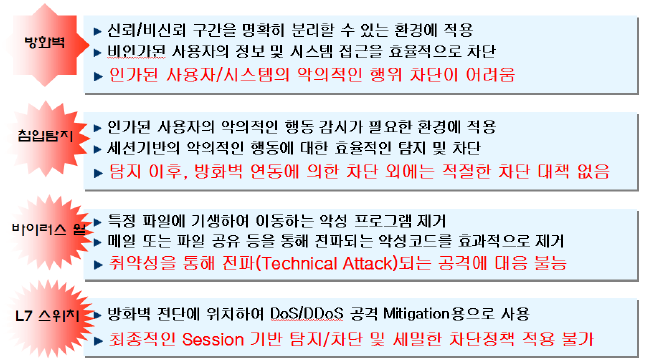

2-1. 침입 차단 시스템(Firewall) 개요

정의

- 내부 네트워크 망과 외부 네트워크 망을 분리해 주는 시스템

-> 내부와 외부의 분리는 보안 정책으로 구분

- 내부망과 외부망 사이의 정보 흐름을 안전하게 통제하는 시스템

- 신뢰하는 비공개 인트라넷과 외부에 공개하는 인터넷 사이를 분리시킬 목적으로 사용하는 S/W와 H/W의 총체적 표현

침입 차단 시스템의 등장배경

- 위협요소의 증가 및 현실화

-> 내부 전산망, 전산 자원에 대한 해킹 및 유출, 내부 사용자의 자료 유출 위험성 존재

-> 외부사용자, 내부사용자 선별 불가능해 외부사용자로부터 내부 전산망 분리가 불가능

- 네트워크에서 효율적인 보안정책의 실현 필요

- 보안 노력을 한 곳에 집중

침입차단시스템의 역할

- 프라이버시 보호 : 내부 망의 정보 유출 방지, dual DNS기능 지원

- 서비스 취약점 보호 : 안전하지 못한 서비스 필터링

- 보안기능의 집중화

-> 다양한 보안 S/W가 다수의 호스트에 분산되어 탑재되는 것보다 집중되어 탑재되어 있는 것이 관리에 효율적

-> 보안 정책 구현 용이

-> 보안 관련 경비 절감

-> 외부 침입에 의한 내부 네트워크의 침해 도메인 최소화

침입 차단 시스템의 기능

- 패킷 필터링(packet filtering)(방화벽을 의미), NAT(Network Address Translation)(공유기를 의미)

- 프록시(proxy) 또는 application gateway(proxy server가 발전), 로깅(logging)

- VPN(Virtual Private Network)

-> 활성화하면 특정 네트워크로만 접속 가능

-> SSH로 사용 가능

베스천 호스트 (Bastion host)

- 침입 차단 소프트웨어가 설치되어 있고, 내부 네트워크와 외부 네트워크 간의 게이트웨이 역할을 하는 호스트

- 내부 네트워크 전면에서 보안을 책임지는 호스트 이기 때문에 해커의 공격목표가 됨

- 보안에 헛점이 생기지 않도록 불필요 프로그램 삭제, 불명확한 서비스 제한, 최신 버전 패치를 통해 신중히 관리

스크린 라우터

- 내부와 외부 네트워크의 물리적인 연결점

- 네트워크 레벨의 방어를 수행

- 패킷필터링, 접근제어(IP, PORT), NAT

침입 차단 시스템 소프트웨어

- 스크린 라우터와 일부 기능 중복

- 애플리케이션 레벨의 서비스와, 다양한 로그정보를 리포트

침입 차단 시스템의 문제점

- 제한된 서비스

-> 사용자들이 자주 사용하는 서비스(telnet, FTP)차단시 장애

-> 정상 포트(ex : 80번 포트(web))를 통한 해킹 및 바이러스 공격가능

- 내부사용자에 의한 보안 침해

-> 인가된 내부사용자에 대한 통제 불가

- 기타의 문제점

-> 우회경로를 통한 공격 가능

-> 바이러스 검색 불가능 : 백신 프로그램이나 다른 보안 대책 강구 필요

-> 보안기능이 집중되는 곳 : 병목 현상 발생, 침입차단 시스템 붕괴시 내부 네트워크에 심각한 보안 침해 초래 가능

2-2. 침입 탐지 시스템(IDS)

정의

- 컴퓨터/네트워크에서 발생하는 이벤트를 모니터링(Monitoring)하고, 침입 발생 여부 탐지(Detection), 대응(Response)하는 자동화된 시스템

- IDS는 대응에는 관여하지 않음.

등장 배경

- 인가된 내부 사용자의 불법적인 행위 증가

- 정상 포트(웹, 이메일등)를 통한 악성코드 유입 증가

기능

- 네트워크의 실시간 감시

- 네트워크의 전용선과 생산성 향상 및 남용방지

- 정책에 의한 특정 서비스의 차단 및 로그

- 침입 시도 재연 기능(로그 정보를 통해)

- 침입 분석 및 네트워크 사용 분석레포트 제공

- 실시간 로그인 및 경고

일반적 구조

- Event generator (E-Box)

-> 네트워크의 이벤트에 대한 데이터 수집, 가공

-> 일종의 센서기능 수행

-> A박스와 함께 상대적으로 더 중요

- Event analyzer (A-Box)

-> 수집된 데이터를 분석하여 침입탐지 수행

-> E박스와 함께 상대적으로 더 중요

- Event databases (D-Box)

-> 침입 탐지로 판단된 정보를 저장

-> IDS가 무엇이냐에 따라 모으는 정보가 다름

- Response units (R-Box)

-> 탐지된 침입에 대한 대응 행동 수행

-> 사용자에게 알람을 보내는 것이 대응 행동중 하나

정보수집 (Data Collection)

- 호스트 로그 정보 수집

-> 프로그램/프로세스의 변수

-> 해당 컴퓨터에 설치되는 것이기때문에 오판율이 적음

- 멀티호스트간 로그 정보 수집

-> 호스트간 통신 필요

- 네트워크 패킷 수집

-> 패킷 수집 및 프로토콜 해석 기술

-> network에 흘러다니는 모든 packet을 볼 수 있다는 보장은 없음

-> SNMP를 지원하는 허브(인델리전트 허브)가 필요

-> network 전반을 감시하려면 비용 문제가 발생

정보 가공 및 축약 (Data Reduction)

- Raw데이터로부터 의미있는 정보로 가공

-> 필터링을 통해 가급적 의미있는 정보만 저장

-> 실시간 침입 판정을 위한 최소한의 정보

침입 분석 및 탐지(Intrusion Detection)

- Anomaly Detection (비정상행위 탐지)

-> 비정상적인 행위나 컴퓨터 자원의 사용을 탐지

-> 정해진 모델(정상 행위)을 벗어나는 경우를 침입으로 간주

-> 비용이 크고 구현하기 어렵다

- Misuse Detection (오용탐지)

-> 시스템과 응용프로그램의 취약점을 이용한 공격을 탐지

-> 정해진 모델과 일치하는 경우를 침입으로 간주

-> Auditing 정보에 대한 의존도가 높음

-> 백신 프로그램과 굉장히 유사

보고 및 조치

- 침입 발견시 즉각적으로 보고 및 해당 조치 사항 수행

- 침입 진행 상황 보고

- 침입 재연 기능

- 대응은 사람이 판단해서 해야 함

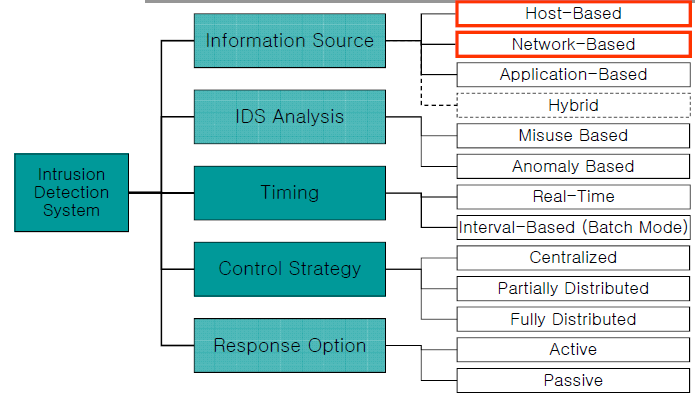

침입 탐지 시스템의 분류

Host-Based(호스트 기반) IDS

- 데이터 소스

-> OS 감사자료(audit trail)

-> 시스템(이벤트) 로그 (시스템에 직접 설치하여 탐지)

- 장점

-> 네트워크 기반 IDS 에서는 탐지 불가능한 침입 탐지 가능(예 : 트로이 목마, Race condition 등)

-> 우회 가능성이 거의 없음

-> 고부하(High traffic)/스위치(Switch) 네트웨크에도 사용 가능

- 단점

-> 모든 개별 호스트에 대한 설치 및 관리가 어려움(비용 증가)

-> IDS가 설치된 플랫폼의 성능 저하

-> network 스캔등과 같은 전체에 대한 탐색 행위를 탐지하기에 부적합

-> 오직 호스트 컴퓨터상의 부적절한 행위만을 감지하고 전체를 모니터링하지 않음

Network-Based(네트워크 기반) IDS

- 데이터 소스

-> 실시간 네트워크 packet

-> 대부분의 상업용 IDS에서 적용

- 장점

-> 호스트 기반 IDS 에서는 탐지 불가능한 침입 탐지 가능(예 : 포트 스캐닝)

-> 전체 네트워크에 대한 침입 탐지 가능

-> 기존 네트워크 환경의 변경 필요 없음

- 단점

-> 탐지된 침입의 실제 공격 성공 여부를 알지 못함(나에게 직접적으로 침입하는 것이 아님)

-> 고부하(High traffic)/스위치(Switch) 네트워크에는 적용 어려움

-> 암호화된 패킷은 탐지 불가

-> 상대적으로 오판률이 높다. (False(+) : 공격이 아닌데 공격으로 오인)

Misuse Detection(오용 탐지)

- 동작 원리

-> 정해진 공격 모델과 일치하는 경우를 침입으로 간주(Buffer overflow)

-> 가장 많이 사용하는 형태

- 장점

-> 상대적으로 낮은 오판율(false alarm)

-> 침입에 사용된 특정한 도구/기술에 대한 분석 가능

-> 신속하고 정확한 침해사고 대응에 도움

-> 발생되는 경고는 표준화 되어있고 이해하기 쉽다.

- 단점

-> 다양한 우회 가능성 존재

-> 업데이트가 되지 않은 새로운 침입유형에 대한 탐지 불가능(False(-) : 공격이 맞는데 공격이 아니라고 판단)

-> 새로운 공격에 대한 signature를 지속적으로 업데이트 필수 -> 안티 바이러스 제품과 유사

Anomaly Detection(비정상행위 탐지)

- 동작 원리

-> 비정상적인 행위나 컴퓨터 자원의 사용을 탐지

-> 관리자가 정상적인 행위를 정하고 벗어나는 경우를 침입으로 간주

- 장점

-> 새로운 침입 유형에 대한 탐지 가능

-> 특정한 침입이 아닌 '정상적인 행위에서 벗어남'으로 탐지

단점

-> 정상 행위를 모델링(예측)하기 어려움.

-> 오판률이 높다.(False(+) : 공격이 아닌데 공격으로 오인)

-> 방대한 사용자/네트워크 활동 (training data) 필요

-> 많은 시간 요구하고 불가능할 수도 있다.

-> 네트워크를 포함한 IS가 이를 운영 할만한 충분한 통제가 마련되지 못 할수도 있다.

Real-Time

- 장점

-> 감지 시간에 따라 관리자가 침입을 차단할 수 있다.

-> 빠른 시스템 복구가 가능.

- 단점

-> 비실시간 시스템보다 많은 CPU 시간과 메모리가 필요.

-> 실시간 탐지를 위한 시스템 설정이 매우 중요하나 이는 매우 어려운 작업.

Interval-Based

- 장점

-> 금융기관과 같이 침입 가능성은 적으나 침입이 미치는 영향이 큰 곳에 적합(문제의 원인 분석이 중요한 환경)

-> 실시간에 비해 시스템 자원이 덜 필요함

-> 시스템 자원과 인적 자원이 부족 환경에 적합

-> 법적 대응을 위한 자료 수집에 적합

- 단점

-> 배치 모드로 동작하므로 더 많은 디스크 공간이 필요

수동적 대응행동(passive response)

- 관리자에게는 침입 정보만 제공

- 실제 대응행동은 제공된 정보를 기초로 관리자가 수행

- 대부분의 상용제품에서 사용

- 종류

-> 알림 및 경보, SNMP Trap 등

능동적 대응행동(active response)

- 실제 대응행동을 IDS가 자동적으로(automated) 수행

-> 진행 중인 침입의 추가적인 진행 차단

-> 침입자에 의한 추가적인 공격 차단

-> 침입자 세션 종료 : TCP Reset 이용

-> 라우터(router) 또는 Firewall 재설정

- 종류

-> 환경 변경, 침입자에 대한 역공격 등

관리자의 역할

1. IDS의 효과적인 관리를 위한 노력과 시간 요구

- IDS의 정상적인 동작 여부 점검

-> IDS 자체가 침입의 대상이 될 수 있음

-> 다양한 IDS 공격 도구 존재

- 조직의 호스트/네트워크 환경 변화에 따른 지속적인 유지 보수

- 새로운 침입유형에 대한 지속적인 업데이트

- 침입탐지 결과 분석 및 대응

- 사전에 체계적인 침해사고 대응 계획 및 절차수립 필요

2. 높은 수준의 기술적 역량 요구

- IDS에 대한 전반적인 이해

-> 침입탐지 기능, 한계점과 대처방법 등

- IDS 설치, 운용, 관리 능력

- 다양한 침입유형에 대한 이해와 분석 능력

-> 새로운 침입유형 추가 능력은 고도의 분석 능력 필요

2-3. 침입 방지 시스템(IPS)

- 인터넷 웜, 악성코드 및 해킹에 기인한 유해 트래픽을 차단하기 위한 능동형 보안 솔루션

등장 배경

- 공격유형의 변화

-> 공격을 위해 요구되는 지식은 점차 줄어들고, 공격의 정밀도는 높아지는 경향

- 기존 보안제품의 한계

기능

- 네트워크에 상주하면서 트래픽을 모니터링

- 악성으로 예상되는 패킷에 대하여 차단

- 의심스러운 세션을 종료

- 공격에대처하기 위한 기타 조치를 취함

- 침입차단 시스템, 침입탐지 시스템, 안티 바이러스 시스템들이 제공하는 기능을 조합하는 통합성을 제공

- 실시간으로 악성공격을 차단

컴퓨터 사건 대응 팀

- CERT(Computer Emergency Response Team) : 카네기멜론 대학에서 처음 사용. 저작권때문에 함부로 쓰지 못함.

- CIRT(Computer Incident Response Team) : 사건대응 관리 임무를 맡은 조직. 기업내 컴퓨터 환경에 위협에 대한 기업의 대응을 관리.

CIRT(Computer Incident Response Team)

- 구성

-> 취약성 조사와 특정 침입에 대한 해결책을 마련할 수 있는 인력으로 구성

- 활동

-> 데이터 수집, 보존, 검토, 및 분석 을 포함한 네트워크 로그 관리

-> 미리 정해진 단계적 확대 경로에 따라 알아야 할 필요성이있는 담당자에게 사건과 관련된 정보를 전달

-> 사건에 대한 해결 및 취약성에 대한 적절한 조치

-> 적절한 당사자에게 사후 보고

- 효과

-> 사건 대응에 필요한 비용을 최소화하고 기업에 대한 위험을 완화시킬 수 있음.

2-4. 네트워크 악용 클래스

- 클래스 A

-> 접근 통제를 우회한 불법 접근

-> 사회공학적인 방법을 통해 얻는 정보를 이용 masqueraging(가장)하는 경우가 많다.

- 클래스 B

-> 비업무적 용도

- 클래스 C

-> 스니핑 등의 기술을 이용한 도청

-> 전송 데이터를 은밀히 모니터링, 리스닝하는 수동적인 도청과 은닉 신호 채널을 만들거나

적극적으로 네트워크 전을 간섭하는 능동적 도청이 있다.

-> 클래스 C와 클래스 F는 클래스 E(침입)를 위한 사전 작업 단계.

- 클래스 D

-> 서비스 거부 및 서비스 방해 공격(디도스)

- 클래스 E

-> network의 불법적 침입,

-> 다른 곳으로 접속 되도록 유도(DNS 스푸핑, 피기백, 백도어)

- 클래스 F

-> 탐색

-> 스니퍼를 이용한 트래픽 분석, 포트 스캔을 통한 접속 포트 확인

2-5. 무선 통신

무선 시스템의 위험

- 일반적인 유선 네트워크에 존재하는 모든 취약점을 포함

- 무선 프로토콜 : 오래된 암호 기법, 불완전한 규격(WEP, WAP)

- 방화벽을 우회하는 내부 접속

- 용이한 무선 장치간의 도청

- 무선 연결장치를 대상으로 한 DoS 공격

- 도난당하기 쉬운 휴대장치들

- 제 3자가 이용가능한 비보안 무선 네트워크(공격자를 숨기는데 이용)

- 임의로 설치된 부적절한 장치 : 데이터 추출

- war driving, walking

- Chalking(AP의 사용 범위를 보도블럭이나 벽에 표시하는것)

- 중간자 공격

WAP(Wireless Application Protocol )

- 서로 상이한 무선 장치간에 상호 통신을 위한 무선 규약

WEP(Wired Equivalent Privacy)

- 무선 LAN 표준을 정의하는 IEEE 802.11 규약의 일부분으로 무선 LAN 운용간의 보안을 위해 사용되는 기술.

- 2003년에 Wi-Fi 얼라이언스에서는 뒤에 나올 802.11i 수정안의 일부였던 WPA가 WEP를 대체한다고 발표함

- RC4 이용

WPA(Wi-Fi protected access)

- IEEE801.11i의 부분 규약으로 WEP에 비해서 강화된 보안 기능을 제공

- TKIP(Temporal Key Integrity Protocol) 이용 일정 시간마다 암호를 변경

-> 짧은 시간안에 크랙하는 방법이 발표됨.

- 인증

-> 인증 서버를 사용하는 엔터프라이즈(Enterprise)

-> 인증 서버를 사용하지 않는 PSK(Pre-Shared Key)

'Security > 물리보안&보안 요구 분석&거버넌스' 카테고리의 다른 글

| 정보 보안 거버넌스 5. Physical Security(물리 보안) (0) | 2020.02.25 |

|---|---|

| 정보 보안 거버넌스 4. Access Control Systems &Methodology(접근 제어 시스템) (0) | 2020.02.25 |

| 정보 보안 거버넌스 2. Operations security(운영보안) (0) | 2020.02.24 |

| 정보 보안 거버넌스 1. Security management practices (0) | 2020.02.21 |

| 보안 명세 구현(NFS 서버) (0) | 2020.02.10 |